Tavis Ormandy ging mit AVG hart ins Gericht.

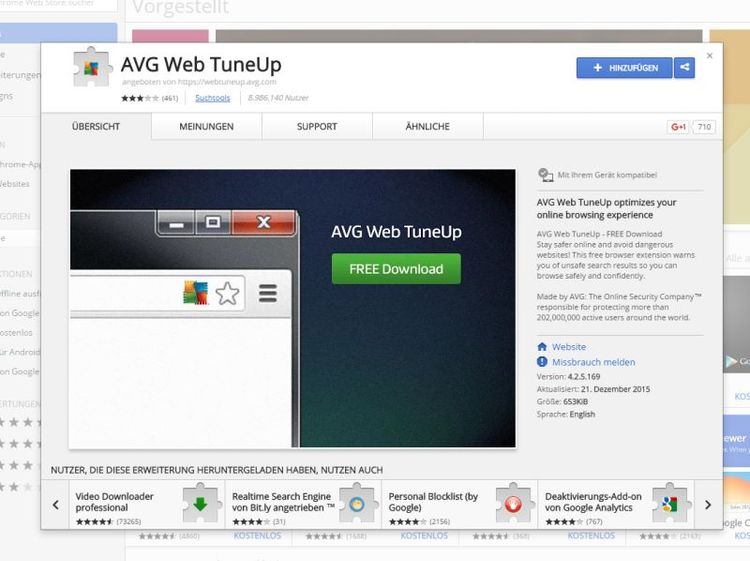

Einige Hersteller von Antiviren-Software bieten mit ihren Sicherheitstools auch die Installation von Browser-Erweiterungen an. So auch AVG. Dessen Beigabe "AVG Web TuneUp" soll eigentlich zusätzliche Schutzfunktionen einführen. Ein Ziel, das man offenbar klar verfehlt hat.

Der Google-Sicherheitsexperte Tavis Ormandy hat sich den Zusatz für den Chrome-Browser näher angesehen und ein vernichtendes Urteil gefällt. In einem mehrteiligen E-Mail-Austausch hat der die Extension unter anderem als "Müll" bezeichnet.

"Kaputte" Schnittstellen

Web TuneUp fügt dem Browser mehrere neue JavaScript-Schnittstellen hinzu. Ein guter Teil davon sei aber schlicht "kaputt", ärgert sich der Forscher. Mittels Exploit ermögliche die Erweiterung den Diebstahl von Coookies, der Suchverlauf sei einfach abgreifbar und gefährliche Man-in-the-Middle-Attacken seinen umsetzbar, mit denen sich sensible Nutzerdaten ausspionieren lassen könnten. Laut Daten von Google wird die Chrome-Erweiterung von neun Millionen aktiven Usern eingesetzt.

Erster Fix unbrauchbar

Vier Tage später reagierte AVG mit der Veröffentlichung einer neuen Version. Die gesetzten Reparaturmaßnahmen waren laut Ormandy allerdings "inakzeptabel". Denn die Erweiterung prüfte nun lediglich, ob der Ursprung bestimmter Kommunikation den Textbaustein ".avg.com" enthalte.

Eine Sicherheitsmaßnahme, die sich extrem leicht umgehen lasse, da jeder Domaininhaber eine Adresse wie "www.avg.com.www.attacker.com" erstellen könne, die diesen Check überlistet. Andere Schwächen, die beispielsweise zur Aushebelung von SSL-Verschlüsselung genutzt werden können, waren außerdem immer noch vorhanden.

Whitelist implementiert

Auf die Kritik folgend lieferte AVG erneut ein Update. Den String-Check hatte man nun mit einem Whitelist-System ersetzt, das den Austausch nur mit zwei AVG-Adressen zulässt. Diese Lösung setzt allerdings voraus, dass die besagten Domains gut abgesichert sind. "Damit das klar ist: Jeder Cross-Site-Scripting-Bug auf einer solchen Domain heißt, dass die E-Mails, E-Banking-Konten und anderes von allen AVG-User [die die Chrome-Erweiterung nutzen] kompromittiert werden können", schreibt Ormandy.

Unter der Annahme, dass AVG seine Domains ordentlich pflege, betrachte er das Problem nun als gelöst. Das Corporate Web Security-Team prüft derweil, ob durch die Erweiterung im Chrome Web Store ein Richtlinienverstoß begangen wurde. Daher sind Inline-Installationen, also Installationen die von außerhalb des Stores initiiert werden, für AVG Web TuneUp vorerst deaktiviert. (gpi, 30.12.2015)