Seit Jahren warnen Sicherheitsexperten davor, RC4 nicht länger zur Verschlüsselung von Datenverbindungen zu nutzen. Der Krypto-Cipher gilt als inhärent unsicher, insofern sei es nur eine Frage der Zeit bis jemand praktikable Angriffe entwickle.

Verkürzung

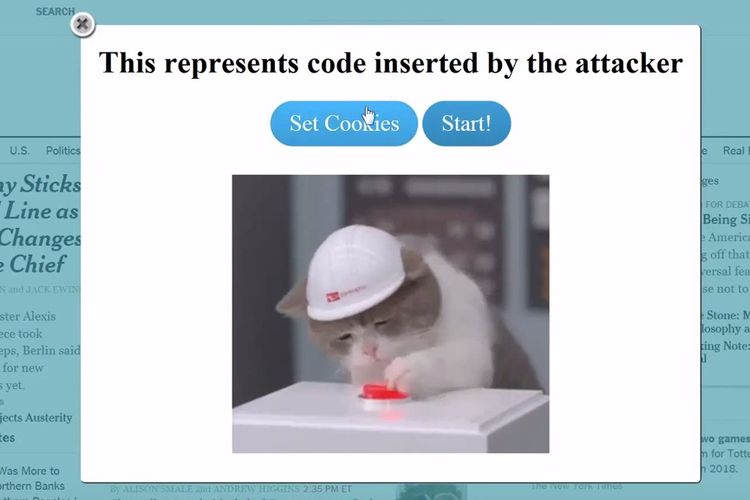

Wie man "praktikabel" definiert ist natürlich immer eine Streitfrage, sicher ist aber, dass nun Sicherheitsforscher einen Weg gefunden haben, die Zeit für einen Angriff gegen RC4 erheblich zu verkürzen. In 75 Stunden könne mit 94-prozentiger Sicherheit ein Authentifizierungs-Cookie erraten werden, bisher dauert dieser Vorgang ca. 2.000 Stunden.

Ausblick

Die Forscher betonen, dass diese Entdeckung "besorgniserregend" sei. Immerhin handle es sich lediglich um eine erste Version einer solchen Attacke, mit weiteren Optimierungen sollte sich die benötigte Zeit noch deutlich reduzieren lassen. Damit werde es für Angreifer immer einfacher, solcherart geschützte HTTPS-Verbindung zu überwachen und nachträglich zu entschlüsseln.

Zahlen

Trotz all der prinzipiellen Bedenken gegen RC4 findet der Krypto-Cipher bis heute breiten Einsatz. So waren laut den Forschern vergangenes Jahr 30 Prozent sämtlicher HTTPS-Verbindungen durch RC4 geschützt. Zumindest zeigt sich hier ein gewisser Fortschritt, ein Jahr zuvor waren es noch 50 Prozent.

WPA-TKIP

Mindestens so besorgniserregend ist eine zweite Erkenntnis dieser Untersuchung: Mit den selben Methoden können nämlich auch per WPA-TKIP und RC4 geschützte WLAN-Netze knacken. Hier sei ein entsprechender Angriff innerhalb von einer Stunde durchführbar, heißt es.

Hintergrund

Details zu ihren Untersuchungen liefern die Forscher in einem eigenen Dokument. Weiter Informationen sollen dann im Rahmen der Usenix-Konferenz Mitte August präsentiert werden. (apo, 16.7.2015)