Der Einbruch in Computernetzwerke des belgischen Providers Belgacom durch den britischen Spionagedienst GCHQ dürfte um einiges massiver als bislang angenommen sein – und auf der Prioritätenliste des Geheimdienstes weit oben gestanden sein. Denn bei der "Operation Socialist", so der GCHQ-interne Tarnname, ging es nicht nur um prominente Belgacom-Kunden wie die EU-Kommission, das EU-Parlament oder das Nato-Hauptquartier. Vielmehr konnten mittels Belgacom auch zahlreiche Daten aus Roaming-Kommunikationen abgefangen werden.

Roaming Hub

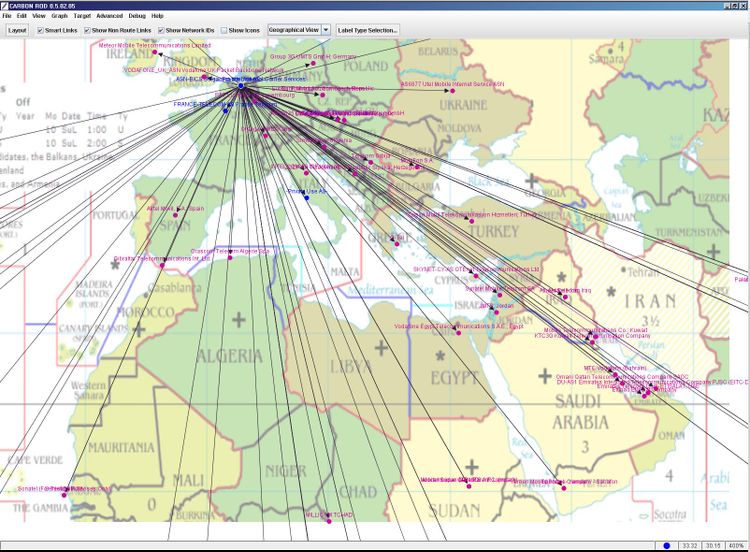

Das liegt daran, dass Belgacom als sogenannter "Roaming Hub" dient. Hunderte Telekomkonzerne weltweit betreiben eine Partnerschaft mit dem belgischen Provider und schicken ihre Daten durch Belgacoms Netzwerke. Snowden-Dokumente belegen, dass der GCHQ so "Spionageziele, die durch Europa reisten" (The Intercept) abhören wollte. Der belgische Provider unterhält Partnerschaften im Nahen Osten, Nordafrika und natürlich dem restlichen Europa, wie eine Karte zeigt.

Gezielt ausspioniert

Zutritt zum Belgacom-Netzwerk verschafften sich die Spione, indem sie gezielt drei IT-Administratoren ins Visier nahmen. Über einen längeren Zeitraum wurde deren Verhalten im Netz überwacht, so Reuters, anschließend eine maßgeschneiderte Falle gestellt. Dadurch schleuste der GCHQ jene hochkomplexe Malware ein, die schließlich unter dem Namen "Regin" erst im November 2014 enttarnt werden sollte.

Auch in Wien aktiv

Regin ist unter anderem in der Lage, Dateien selbstständig zu verschicken, Screenshots und Keylogging-Aufzeichnungen anzufertigen oder Skype-Gespräche mitzuschneiden. Die Software soll auch gegen die Internationale Atomenergiebehörde (IAEA) in Wien zum Einsatz gekommen sein. Inwiefern die NSA an den Aktionen ihres britischen Verbündeten beteiligt war, ist laut Intercept nach wie vor unklar.

Rückstände noch aktiv?

Ebenso ist fraglich, ob die Belgacom-Netzwerke mittlerweile komplett vom Schädling gereinigt sind. Zwar wurde das Schadprogramm bereits 2013 entdeckt, Sicherheitsfirma Fox-IT, die Belgacom berät, spricht allerdings immer noch von Rückständen. Laut Berichten der belgischen Zeitungen NRC Handelsblad und De Standaard wurden auch Cyber-Abwehrabteilungen des belgischen Militärs eingeschaltet. Eine belgische Abgeordnete forderte nun zu Sanktionen gegen den eigentlichen Verbündeten Großbritannien auf. (fsc, derStandard.at, 15.12.2014)