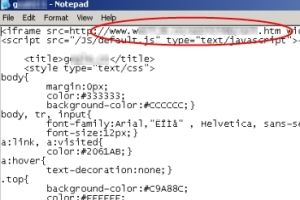

Die Schädlinge wurden über iFrames auf den gefälschten Seiten unauffällig eingebunden

Es war wohl nur eine Frage der Zeit bis es zu einem größeren Angriff auf die vor einigen Wochen bekannt gewordene DNS-Lücke kommt. Nun scheint es soweit zu sein: Wie das Sicherheitsunternehmen Websense berichtet, wurden beim größten chinesischen Internet-Provider China Netcom zahlreiche DNS-Einträge manipuliert.

Umleitung

Die BesucherInnen der entsprechenden Seiten wurden in Folge auf die Server der AngreiferInnen umgeleitet, dort wartete dann eine Überraschung der unangenehmeren Sorte: Eine ganze Reihe von Exploits für Sicherheitslücken in bekannten Programmen, wie etwa dem Flash Player von Adobe, dem Real Player oder auch dem MS Snapshot Viewer. Das Ziel: Auf diesem Weg die Rechner der BesucherInnen mit Schädlingen zu infizieren.

Manipulation

Um möglichst lange unentdeckt zu bleiben, verzichteten die AngreiferInnen darauf die DNS-Einträge großer Seiten zu manipulieren. Statt dessen konzentrierte man sich auf sogenannte Tippfehler-Domains, also all die Webpages, die angezeigt werden, wenn man eine bekannte URL versehentlich falsch schreibt.

Hintergrund

In praktisch allen Domain Name Server (DNS) Produkten war bis vor kurzem ein Problem zu finden, über das sich Nameservereinträge manipulieren lassen. Über sogenanntes "DNS Poisoning" wird dabei die Verbindung zwischen Klartextnamen - also etwa "derstandard.at" und der dahinter stehenden IP-Adresse verändert.

Updates

Zwar haben mittlerweile alle großen Hersteller Updates für die entsprechende Lücke veröffentlicht, offenbar sind diese aber noch immer bei viele Servern nicht installiert. Erst vor kurzem warnte der Entdecker des Problems, Dan Kaminsky, im Rahmen der Black Hat-Konferenz davor, dass noch immer rund 30 Prozent der Server nicht mit den aktuellen Updates versehen sind. (red)