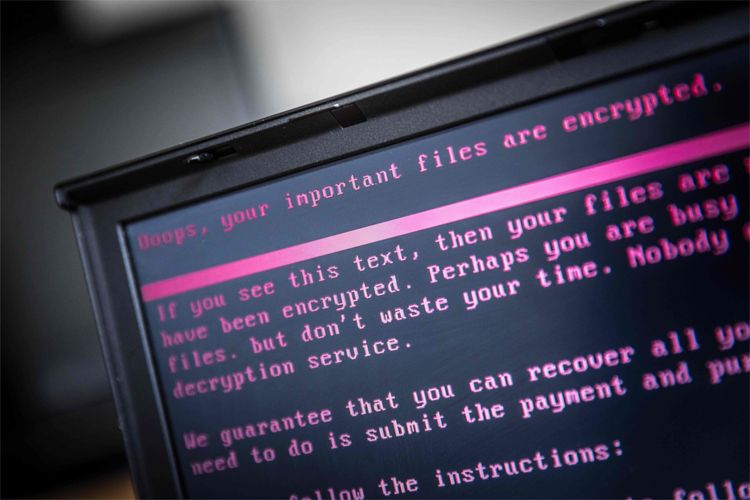

So tritt Petya in Erscheinung.

Gut sechs Wochen nach der globalen Attacke des Erpressungstrojaners "Wanna Cry" folgt nun eine neue Angriffswelle, die zahlreiche Ähnlichkeiten aufweist und nun weltweit Computersysteme gefährdet. Waren zunächst vor allem Unternehmen in der Ukraine betroffen, wurden mittlerweile auch der russische Ölkonzern Rosneft, die dänische Reederei Maersk und die Werbefirma WPP lahmgelegt. Auch in Österreich gibt es Betroffene, wie das Computer Emergency Response Team Austria (cert.at) dem STANDARD bestätigt.

Bisher wurden zwei Unternehmen dem Bundeskriminalamt (BK) gemeldet, hieß es Mittwochmittag. Es handelt sich um internationale Unternehmen mit Standort in Wien.

"Not Petya"

Hieß es zunächst, dass hinter der Attacke eine neue Variante der seit vergangenem Jahr bekannten Erpressungssoftware Petya steckt, haben die Sicherheitsexperten von Kaspersky mittlerweile Zweifel an dieser Darstellung aufgebracht. Es handle sich hier um einen neuen Trojaner, den man entsprechend als "Not Petya" betitel. Für die betroffenen Nutzer macht dies aber ohnehin wenig Unterschied, sind die Auswirkungen doch dieselben. Die Ransomware verschlüsselt sämtliche lokale Daten und verlangt dafür Lösegeld – in diesem Fall in der Höhe von 300 US-Dollar, die in Bitcoin zu bezahlen sind. Zusätzlich versucht der neue Schädling aber auch lokal gespeichert Passwörter zu stehlen.

NSA-Tools im Einsatz

Ähnlichkeiten zu "Wanna Cry" ergeben sich aber auch aus den verwendeten Angriffstools, kommt doch bei der neuen Angriffswelle einmal mehr ein Tool namens "Eternal Blue" zum Einsatz. Dieses nutzt eine zwar besonders gefährliche, aber auch bereits seit einigen Monaten bekannte Sicherheitslücke in Windows. Besonders pikant: Eternal Blue wurde ursprünglich von der NSA entwickelt und war durch einen Hack an die Öffentlichkeit gelangt. Kritiker sehen insofern in den den Eternal-Blue-basierten Attacken ein gutes Beispiel dafür, wie gefährlich es ist, wenn Geheimdienste Sicherheitslücken für ihre eigenen Zwecke horten, anstatt sie an die betreffenden Hersteller zu melden.

"Not Petya" (oder auch: "Petr Wrap", "Golden Eye"), nutzt darüber hinaus aber noch zusätzlich Angriffswege, die "Wanna Cry" nicht verwendet hat. Mit "Eternal Romance" gehört dazu laut Kaspersky noch ein zweiter Exploit aus dem Arsenal der NSA, mit dem von außen auf Systeme mit Windows XP und Windows Server 2008 eingebrochen werden kann.

Deutlich ausgeklügelter als "Wanna Cry"

Der dritte Angriffsvektor zielt ganz konkret auf den Update-Mechanismus einer ukrainischen Buchhaltungssoftware namens "Me Doc" ab. Diese sehr spezifische Wahl legt nahe, dass hier das eigentliche Ziel der Angreifer zu suchen ist, auch wenn sich bisher keine Sicherheitsexperten auf eine solche Aussage festlegen wollen.

Neben der Nutzung zusätzlicher Angriffswege zeigen erste Analysen, dass die neue Attacke auch sonst wesentlich ausgefeilter ist als noch "Wanna Cry". Ist ein Rechner einmal infiziert, wird nun ein Hacking-Tool namens Mimikatz zum Einsatz gebracht, das versucht Passwörter von anderen Computern im lokalen auszulesen, um diese dann ebenfalls zu übernehmen. Einen "Kill Switch", wie er Wanna Cry recht schnell zu Fall gebracht hat, scheint es ebenfalls nicht zu geben. Dies lässt Sicherheitsexperten befürchten, dass die aktuelle Angriffswelle noch einige Zeit gehen könnte und der Höhepunkt der Infektionen noch nicht erreicht ist.

Ukraine besonders betroffen

Das ukrainische Innenministerium erklärte, es handle sich um die bisher schwersten Hackerangriffe in der Geschichte des Landes. Neben dem Staatskonzern Antonov meldeten auch Banken, Telekom, Post, ein Stromnetzbetreiber, der Kiewer Flughafen und die Regierung Probleme mit ihren Computernetzwerken.

Die ukrainische Zentralbank warnte am Dienstag in Kiew vor einer Attacke mit einem "unbekannten Virus". Auch der Internetauftritt der Regierung war betroffen. Kunden der staatseigenen Sparkasse wurden an Geldautomaten anderer Banken verwiesen. In den Filialen fänden nur Beratungen statt, hieß es. Mindestens vier weitere Banken, drei Energieunternehmen, die staatliche Post sowie ein privater Zusteller seien ebenso betroffen. Auch die Eisenbahn und der größte Flughafen des Landes, Boryspil, berichteten von Problemen. Die Webseiten mehrerer Medienunternehmen funktionierten ebenfalls nicht mehr. Bei der Polizei gingen bis zum Nachmittag 22 Anzeigen ein, darunter auch von mindestens einem Mobilfunkanbieter.

Tschernobyl: Manuelle Radioaktivitätsmessungen

Auch in der Sperrzone rund um das 1986 havarierte Atomkraftwerk Tschernobyl nahe Pripyat hat die Cyber-Attacke Folgen. Da man temporär die Windows-Systeme abschalten musste, werden Radioaktivitätsmessungen derzeit manuell vorgenommen. Diese dienen dazu, das unerwartete Entweichen von Strahlung zu erfassen.

Seit vergangenem Jahr steckt der Reaktor unter einer Stahlhülle, nachdem der ursprüngliche Sarkophag aus Beton brüchig geworden ist. Alle technischen Systeme der Überwachungsstation sollen aber normal funktionieren.

"Wir bewerten gegenwärtig die Lage"

Rosneft sprach bei Twitter von einer "massiven Hacker-Attacke". Die Ölproduktion sei aber nicht betroffen, weil die Computer auf ein Reservesystem umgestellt worden seien. Auch die Tochterfirma Baschneft wurde in Mitleidenschaft gezogen. Maersk erklärte bei Twitter, IT-Systeme diverser Geschäftsbereiche seien an verschiedenen Standorten lahmgelegt. Weitere Details gab es zunächst nicht.

Der Schweizer Nahrungsmittelkonzern Mondelez International erklärte, Mitarbeiter in verschiedenen Regionen hätten technische Problem. Es sei unklar, ob dafür Cyber-Angriffe verantwortlich seien. "Wir untersuchen die Sache", erklärte eine Firmensprecherin. Der französische Baukonzern Saint Gobain erklärte ebenfalls, Opfer eines Angriffs geworden zu sein, ebenso der britische Werberiese WPP. Die weltgrößte Reederei A. P. Moller-Maersk schloss einen weltweiten Ausfall ihres Computersystems nicht aus, nachdem etwa in Großbritannien und Irland Probleme bekannt wurden. "Wir bewerten gegenwärtig die Lage", erklärte Maersk via Twitter.

Deutsche Unternehmen sind ebenfalls betroffen, berichtet das Bundesamt für Sicherheit in der Informationstechnik (BSI) in Bonn. Es rief betroffene Unternehmen und Institutionen auf, Sicherheitsvorfälle dem BSI zu melden und nicht auf Lösegeldforderungen einzugehen. Um welche Unternehmen es dabei konkret geht, teilte das BSI nicht mit. Der NDR hatte zuvor berichtet, dass dabei auch das Computersystem des Beiersdorf-Konzerns attackiert worden sei.

Mittlerweile ist eine Lösegeldzahlung aber ohnehin nicht mehr möglich: Die von den Erpressern als Kontakt angegebene E-Mail-Adresse funktioniert nämlich nicht mehr. Da es auch keinen Command-&-Control-Mechanismus gibt, wie er bei solchen Schädlingen sonst gebräuchlich ist, können die Angreifer die Rechner also nun gar nicht mehr entschlüsseln. Angesichts dessen, dass die aktuelle Attacke sonst recht ausgeklügelt ist, werten dies Experten als Zeichen, dass es den Angreifern mehr um die Zerstörung der Systeme denn um die Einnahmen durch die Erpressung geht.

Windows

Mitte Mai hatte die "Wanna Cry"-Attacke hunderttausende Computer in mehr als 150 Ländern mit dem Betriebssystem Windows betroffen. Infiziert waren vor allem Rechner von Verbrauchern – aber auch Unternehmen wie die Deutsche Bahn und Renault waren erpresst worden.

Updates einspielen

Dass die neue Angriffswelle ähnlich "erfolgreich" ist, demonstriert aber auch, wie nachlässig viele Unternehmen beim Einspielen von sicherheitsrelevanten Updates sind. Wurden die genutzten Windows-Lücken doch von Microsoft bereits im März geschlossen. Wer sein Windows-System auf dem aktuellsten Stand hält, ist durch die aktuellen Attacken also nicht gefährdet. (apo, fsc, red, APA, 27.6.2017)