Dank eines Bugs lassen sich von VirLocker befallene Dateien entschlüsseln, ohne Geld zu überweisen.

Malware, die das Betriebssystem oder die Dateien des Nutzers verschlüsselt und erst gegen "Lösegeld" freigibt, ist ein zunehmendes Problem. Immer wieder fallen nicht nur einzelne Nutzer, sondern auch Unternehmen und staatliche Organisationen den Erpressungstrojanern zum Opfer.

Einer davon, VirLocker, treibt schon seit einigen Jahren sein Unwesen und gehört mittlerweile zu den ausgereiftesten Schädlingen seiner Art. Macht sich die bösartige Software auf dem Windows-System breit, muss man aber nicht zwingend Bitcoins im Gegenwert hunderter Euros zahlen. Malwarebytes hat eine Schwäche entdeckt, dank der man zumindest seine wichtigsten Daten retten kann.

Polymorphe Gefahr

Was VirLocker besonders gefährlich macht, ist seine Fähigkeit, sich an jegliche Dateien anzuhängen, diese mit Fake-Code anzureichern und mit unterschiedlichen Programmierschnittstellen zu arbeiten. Pflanzt sich der Trojaner am System fort, gleicht kein Klon dem anderen. Dieser Polymorphismus macht es Sicherheitssoftware schwer, die Malware zuverlässig zu erkennen.

Dazu befällt sie so gut wie alle Dateien auf dem Zielsystem – egal ob Bilddatei oder Anwendung. Dank integrierten Monitorings heftet sie sich auch an frisch heruntergeladene Inhalte. Die Infektion ist daran erkennbar, dass aus den eigentlichen Dateien nun ausführbare Dateien (.exe) geworden sind. Aus Bild.jpg macht der Schädling Bild.jpg.exe. Über Netzwerkverbindungen versucht sie außerdem, sich möglichst rasch auch auf andere Rechner auszubreiten.

64 Ziffern tricksen Trojaner aus

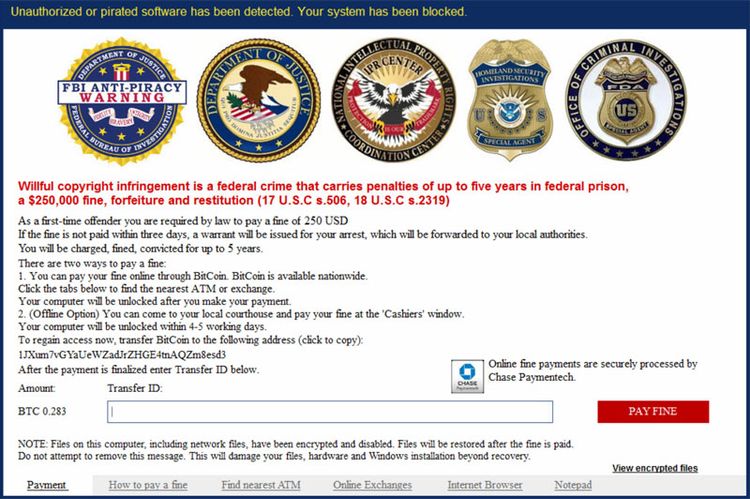

Mit einer Warnmeldung, gespickt mit Behörden-Logos und einer Warnung vor Strafverfolgung, fordert VirLocker die Überweisung von Bitcoins. Jedoch hat sich hier eine Schwachstelle eingeschlichen, dank der man Dateien auch ohne Bezahlung retten kann. Es empfiehlt sich, den Rechner allerdings vorher vom Internet und lokalen Netzwerken zu trennen.

Um wieder an die eigenen Daten zu kommen, reicht es, in das Feld für die Transaktionsnummer ("Transfer ID") einfach nur genau 64 Ziffern einzugeben, etwa einfach Nullen. Anschließend muss der "Pay Fine"-Button gedrückt werden. Daraufhin nimmt der Erpressungstrojaner fälschlicherweise an, dass der geforderte Betrag bezahlt worden ist.

Danach lassen sich die verschlüsselten Dateien per Doppelklick wiederherstellen. Das Ausführen von Bild.jpg.exe fördert die ursprüngliche Bild.jpg zu Tage. Diese Methode ist allerdings nur geeignet, die wichtigsten Inhalte zu retten, die man anschließend auf einen externen Datenträger kopieren sollte. Wichtig ist es dabei, die .exe-Dateien nicht zu überspielen. Landen diese auf einem anderen System und werden ausgeführt, wird auch dieses infiziert.

Festplattenformatierung unausweichlich

Hat man alle Dateien gesichert, die man behalten möchte, so empfiehlt Malwarebytes anschließend, den Rechner komplett neu aufzusetzen – inklusive Formatierung des Speichers. Denn eine zuverlässige Bereinigung eines bereits befallenen Systems ist kaum möglich.

Generell empfiehlt es sich, zum Schutz eine aktuelle Sicherheitssoftware in Betrieb zu haben. Noch wichtiger ist es freilich, vorsichtig mit Dateien zu hantieren, die man als E-Mail-Anhang oder plötzlich von Freunden und Bekannten zugesandt bekommt. Denn auch VirLocker verbreitet sich auf diesem Wege.

Unklar ist, wie lange diese Methode noch funktionieren wird. Auch Cyberkriminelle entwickeln ihre Programme weiter und beheben Bugs. Es ist davon auszugehen, dass die fehlerhafte Erkennung der Transaktionsnummer bald repariert sein wird. (gpi, 27.01.2017)