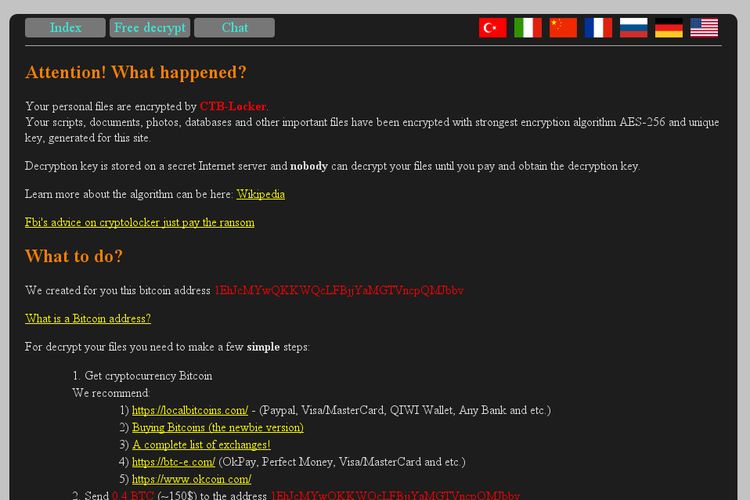

So sieht eine von CTB-Locker heimgesuchte Seite aus.

Erpressungstrojaner sind nicht nur für Desktop-Nutzer ein Problem. Eine neue Version des CTB-Locker befällt nun auch Webserver – und ist dabei offenbar durchaus erfolgreich.

Ablauf

Mehrere hundert Webseiten soll der CTB-Locker mittlerweile übernommen haben, berichtet heise. Wie bei solch erpresserischer Software üblich werden nach einem erfolgreichen Einbruch sämtliche Daten verschlüsselt und eine Nachricht hinterlassen. In diesem Fall verlangen die Erpresser 0,4 Bitcoin (rund 150 Euro), damit die Daten wieder freigegeben werden. Damit die Transaktion auch wirklich klappt, haben die Verbrecher in diesem Fall auch gleich ein Video angehängt, in dem erklärt wird, wie man Bitcoins erwirbt.

Offene Fragen

Unklar ist dabei derzeit noch, wie der CTB-Locker eigentlich auf die Server kommt, also welche Sicherheitslücke er ausnutzt. Bei heise spekuliert man, dass er bekannte Sicherheitslücken in Web-Anwendungen wie Joomla oder Wordpress ausnutzt. Insofern ist die beste Abhilfe diese Installationen immer auf dem neuesten Stand zu halten – und das gilt insbesondere auch für alle genutzten Plugins.

PHP

Der Schädling selbst ist übrigens in PHP geschrieben. Zur Verschlüsselung verwendet CTB-Locker AES, sind den Programmierern keine grundlegenden Fehler unterlaufen stehen die Chancen also schlecht, dass man ohne Lösegeldzahlung wieder an die Daten kommt. Besser ist es in so einem Fall auf ein Backup zurückzugreifen – das hoffentlich vorhanden ist. (red, 25.2.2016)