Bei der Installation der Schadsoftware werden Warnhinweise angezeigt – sie funktioniert aber auch ohne Jailbreak.

Es war eines der ersten Fundstücke aus den internen Daten des italienischen Malware-Herstellers Hacking Team: Eine Preisliste, in der die "Leistungen" des Unternehmens im Detail aufgelistet wurden. Aus dieser ging auch hervor, dass ein iPhone nur dann mit der Remote Control Software des Unternehmens versehen werden kann, wenn es zuvor mittels Jailbreak geknackt wurde. Eine Beschränkung, die offenbar aktuell nicht mehr stimmt, wie der Sicherheitsdienstleister Lookout nun warnt.

Trickreich

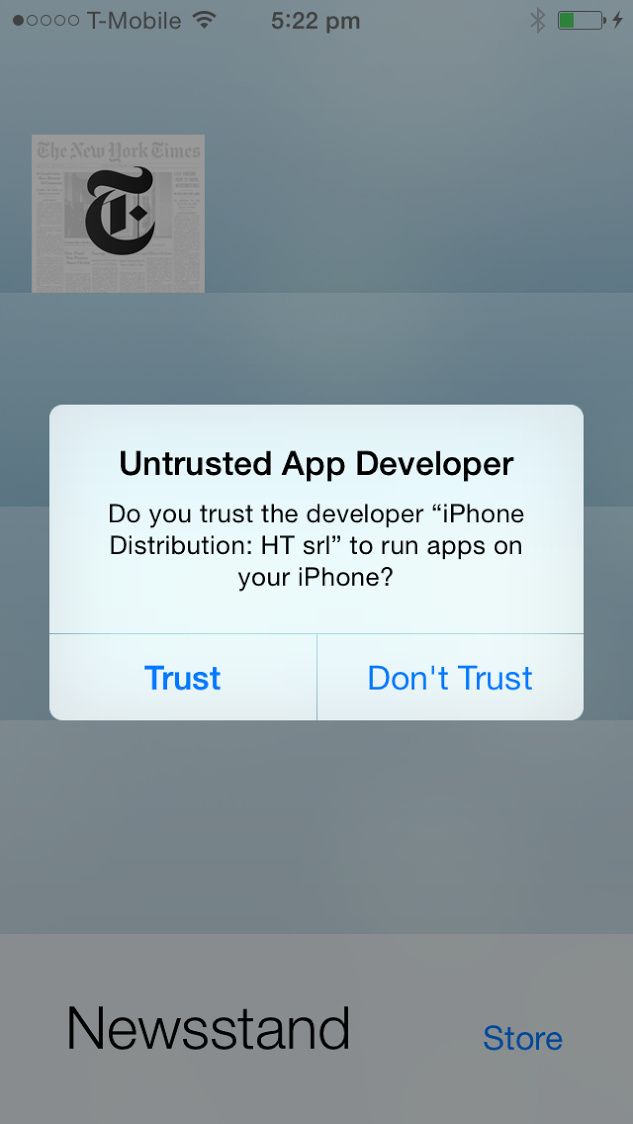

So hat das Hacking Team zwischenzeitlich einen Weg gefunden, die Schadsoftware auch ohne Jailbreak auf iOS-Geräte zu bringen. Dabei bedient man sich eines sogenannten Unternehmenszertifikats. Dieses ist eigentlich dafür gedacht, damit Firmen eigene Software auf den iPhones ihrer Angestellten bringen können. Wie die geleakten Daten zeigen, hat Hacking Team diesen Weg genutzt, um die eigene Spionagesoftware einzuschmuggeln.

Zugriff

Wirklich praktikabel ist dieser Weg allerdings nur, wenn es einem Angreifer gelingt, physisch Zugriff auf das Gerät zu erlangen, und all die nötigen Schritte selbst vorzunehmen. Liefert doch iOS bei der Installation des Zertifikats und der damit signierten App zahlreiche Abfragen, die viele Nutzer bei einer Remote-Attacke stutzig machen würde.

Ist die App einmal installiert, richtet sie eine eigene Tastatur ein, die zwar im Aussehen dem Original entspricht, aber die Eingaben mitloggt. Die Sicherheitsbeschränkungen von Apple verhindern allerdings, dass auf diesem Weg Passwörter abgefangen werden können. Für solche Aufgaben wechselt das System automatisch auf die Originaltastatur. Andere sensible Daten wie Benutzernamen oder Mail-Inhalte können aber natürlich sehr wohl mitgelesen werden.

Mittlerweile hat Apple auf den Bericht reagiert, und das entsprechende Unternehmenszertifikat gesperrt. (apo, 17.7.2015)