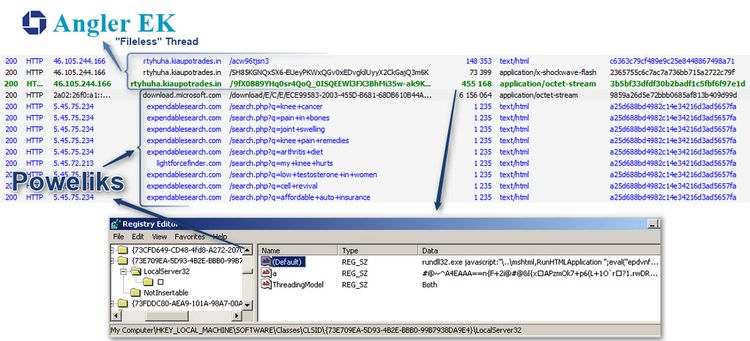

Das Versteck von Poweliks.

Ein Sicherheitsforscher, der im Web nur unter seinem Pseudonym "kafeine" bekannt ist, hat einen interessanten Fund getätigt. Er ist auf Malware gestoßen, die darauf verzichtet, sich in Form von Dateien einzunisten. Stattdessen findet "Poweliks" seine Heimat in der Registry von Windows-Systemen und ist daher schwerer aufzufinden.

Konkret "wohnt" der Schädling in einem Schlüssel unter \HKCU\Software\Microsoft\Windows\CurrentVersion\Run, berichtet Heise. Als Name verwendet er ein nicht-ASCII-konformes Schriftzeichen, was dazu führt, dass er vom Registry-Editor nicht geöffnet werden kann.

Klickbetrug

In einem Wert speichert Poweliks seine eigentliche schädliche Fracht, über den anderen wird der enthaltene Code mittels des Windows-Dienstes rundll32.exe in ein Powershell-Skript umgewandelt, mit dem wiederum bösartiger Shellcode gestartet wird. Sollte die Powershell am System nicht installiert sein, soll die Malware in der Lage sein, diese nachzuinstallieren.

Laut G Data agiert Poweliks als Bot, der sich über einen fremden Server mit Befehlen versorgen lässt. Eingesetzt wird er offenbar für Klickbetrug und macht dabei nichts anderes, als für den User unbemerkt auf Werbebanner zu klicken. Dies kann dazu genutzt werden, unrechtmäßig Einnahmen zu generieren.

In Exploit-Kit integriert

Mittlerweile soll Poweliks Teil des Exploit-Kits "Angler" sein, was seinen Einsatz für Cyberkriminelle deutlich erleichtert. Angler nutzt Schwächen in Browser-Plugins, um Rechner von manipulierten Webseiten mit der Schadsoftware zu infizieren. Dazu wird die Malware offenbar auch über als Zustellbenachrichtung getarnte E-Mails verbreitet. (gpi, derStandard.at, 05.11.2014)