Die Infrastruktur von "Galileo".

Malware ist nicht nur ein Betätigungsfeld für Cyberkriminelle, die nach dem Geld unbedarfter Opfer trachten. Wie in den vergangenen Jahren bekannt wurde, setzen mitunter auch Regierungen bösartige Software ein und nutzen diese oft zu Überwachungszwecken. Sicherheitsforscher des Antivirenherstellers Kaspersky sowie der University of Toronto haben nun ein neues Exemplar eines sogenannten Staatstrojaners aufgespürt.

Dieser nutzt Infrastruktur rund um die Welt und befällt nicht nur normale Rechner, sondern auch mobile Endgeräte, und ermöglicht dabei ein fast lückenloses Monitoring der Nutzeraktivitäten.

Made in Italy

Verantwortlich ist laut den Forschern der italienische Hersteller Hacking Team. Die Firma hat sich auf die Entwicklung von Trojanern spezialisiert und bietet diese Kunden aus dem staatlichen Bereich an. Man wirbt mit "totaler Kontrolle" über die Zielgeräte, die dem jeweiligen Nutzer aber verborgen bleibe.

Auch für mobile Systeme

Im Repertoire des Unternehmens findet sich Software für alle größeren mobilen Betriebssysteme. Der nun entdeckte Schädling, ein "Remote Control System" mit dem Namen "Galileo", bedient allerdings ausschließlich Android und iOS. Für das Apple-System gilt aber als einschränkende Voraussetzung, dass das Endgerät gejailbreakt ist, was nur für eine Minderheit der Nutzer gilt.

Als theoretische Möglichkeit stellt Kaspersky allerdings einen Jailbreak aus der Ferne via Tools wie jenes der iOS-Hacker von "Evasi0n" zur Diskussion. Dieser ließe sich ausführen, wenn das Zielgerät an einen PC oder Laptop angeschlossen wird, und wäre mit einer Infektion kombinierbar. Infektionen auf diesem Wege oder etwa über manipulierte Websites konnten noch nicht festgestellt werden, berichtet Wired. Allerdings kann ein infizierter Rechner den Trojaner auf einem per USB angeschlossenen Gerät installieren.

Verbreitung als App-Anhängsel

Bevorzugt wird allerdings die Verbreitung von legitim wirkenden Apps, die um gefährliche Module erweitert wurden. Aufgespürt wurde etwa eine um bösartige Last angereicherte Version der App des Informationsportals "Qatif Today", die möglicherweise von der saudischen Regierung zur Überwachung von politischen Gegnern in der Region verwendet wurde.

Hacking Team gibt zwar an, seine Produkte nicht an unterdrückerische Regime zu verkaufen, die sich etwa auf der Blacklist der NATO befinden. Trotzdem sollen damit Bürgerjournalisten in Marokko ausspioniert worden sein.

Weitreichendes Überwachungsrepertoire

Einmal auf das Gerät gelangt, bietet der Trojaner dem Angreifer ein umfangreiches Repertoire zur Beobachtung seines Opfers. So können die Kameras und das Mikrofon des Geräts angezapft werden, um Einblick in sein Leben zu erhalten und etwa Gespräche zu belauschen. Auch Positionsdaten des GPS-Moduls können ausgelesen werden.

Auch Textnachrichten und Chats sind nicht sicher. Der Trojaner liest unter anderem bei Skype, WhatsApp und Viber mit. Die Überwachung ist auch ereignisbasiert aktivierbar und kann beispielsweise vom Einwählen in ein bestimmtes Mobilfunknetz oder dem Anschluss des Smartphones an ein Ladegerät getriggert werden. Das wird auch genutzt, um den Energieverbrauch des Monitorings niedrig zu halten, um so kein Misstrauen beim Nutzer auszulösen. Dazu kann das Verhalten an einzelne Ziele angepasst werden.

Steuerserver in mehr als 40 Ländern

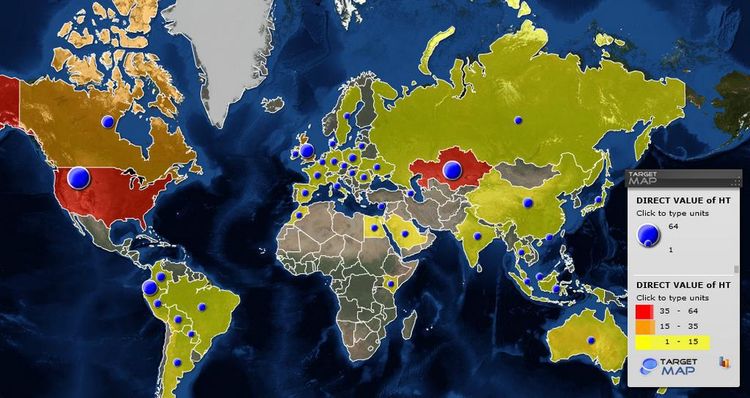

Erforscht wurde auch die Infrastruktur, die Hacking Team für seine Produkte nutzt. Üblicherweise werden Trojaner über Command-&-Control-Server koordiniert, von denen mehr als 320 aufgespürt werden konnten. Diese verteilen sich auf mehr als 40 Länder, davon mehrheitlich die USA, Kasachstan, Ecuador, Großbritannien und Kanada.

Das müsse nicht unbedingt bedeuten, dass die Regierungen oder Ansässige dieser Länder die Schädlinge auch selbst einsetzen oder ihre Verwendung billigen, erläutert Kaspersky, jedoch mache eine Beteiligung von lokalen Akteuren in Hinsicht auf Strafverfolgung Sinn. (gpi, derStandard.at, 25.6.2014)