Wie anfällig die alltägliche Interkommunikation für umfassende Überwachungsmaßnahmen ist, wurde einer breiteren Öffentlichkeit in den letzten Monaten durch die Enthüllungen von Edward Snowden eindrücklich vor Augen geführt. Gezielte Attacken, geheimgehaltene Sicherheitslücken, der - teilweise geglückte - Versuch Verschlüsselungsstandards zu unterwandern, lassen bei vielen Nutzern das Gefühl zurück, dass es ohnehin keine Chance gibt, die eigenen Onlineaktivitäten auch wirklich privat zu halten.

Kein Grund für Resignation

Eine resignative Position, die der NSA-Whistleblower selbst ganz und gar nicht teilt, wie Snowden bereits mehrfach betonte. Gute Verschlüsselung sei weiterhin ein echtes Problem für NSA, GCHQ und die zahlreichen bisher weniger beleuchteten Spionagedienste anderer Länder. Das Problem dabei: Für die breite Masse stellt oft schon die Konfiguration der entsprechenden Tools eine kaum zu überwindende Hürde dar. Von einem sicheren Betrieb - also ohne Spuren zu hinterlassen - einmal ganz abgesehen.

Ein Angebot

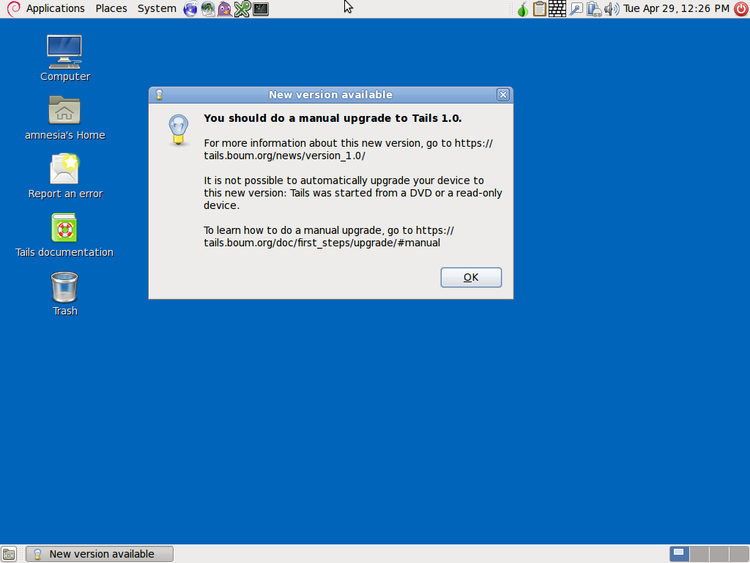

All diese Sorgen will eine Linux-Distribution abnehmen, die auch Snowden seinen journalistischen Kontakten wie Laura Poitras und Glenn Greenwald empfohlen hat: Tails - also "The Amnesic Incognito Live System" wie es vielsagend in der Langform heißt. Ganz und gar auf Anonymität und Sicherheit ausgerichtet, wurde dieses nun in der ersten stabilen Version 1.0 veröffentlicht, die in Folge einer etwas näheren Betrachtung unterzogen werden soll.

Download

Als 940 MB großes Abbild zum Download stehend ist Tails nicht für eine herkömmliche Installation gedacht. Viel mehr handelt es sich dabei um ein Live-Medium, das direkt von DVD oder USB-Stick bzw. SD-Karte gestartet wird. Der Vorteil: Es werden keinerlei Daten abgespeichert, womit nach dem Ausschalten des Computers auch jegliche Spuren der zuletzt vorgenommen Aktivitäten verschwunden sind.

Unterschied

Die höchste Sicherheit bietet dabei das Brennen auf eine DVD, immerhin kann diese nachträglich nicht mehr manipuliert werden. Freilich muss dann auch bei jeder neuen Version ein frischer Datenträger erstellt werden. Insofern gilt es hier Vor- und Nachteile im Vergleich zur Nutzung eines USB-Sticks als Speichermedium abzuwägen.

Virtuell

Der Betrieb innerhalb einer virtuellen Maschine ist übrigens ebenfalls eine Option. Dabei gilt es aber zu beachten, dass man sowohl dem Host-Rechner als auch der Virtualisierungssoftware uneingeschränktes Vertrauen entgegenbringen muss. Immerhin haben beide bei solch einem Setup typischerweise ebenfalls Einblick in sämtliche Geschehnisse.

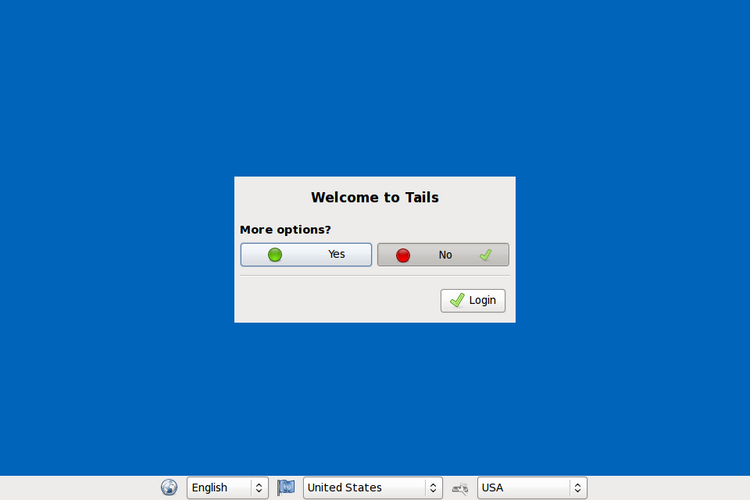

Auswahl

Auf welchem Weg auch immer gestartet, präsentiert sich Tails zunächst über einen Auswahlbildschirm. Auf diesem können Sprache und Tastaturlayout für die folgende Sitzung festgelegt werden. Zusätzlich gibt es auf diesem Bildschirm den Zugang zu einer Reihe von erweiterten Optionen. Dazu gehört die Möglichkeit, den Desktop im Windows-XP-Look zu tarnen, um an öffentlichen Orten auf den ersten Blick nicht weiter aufzufallen.

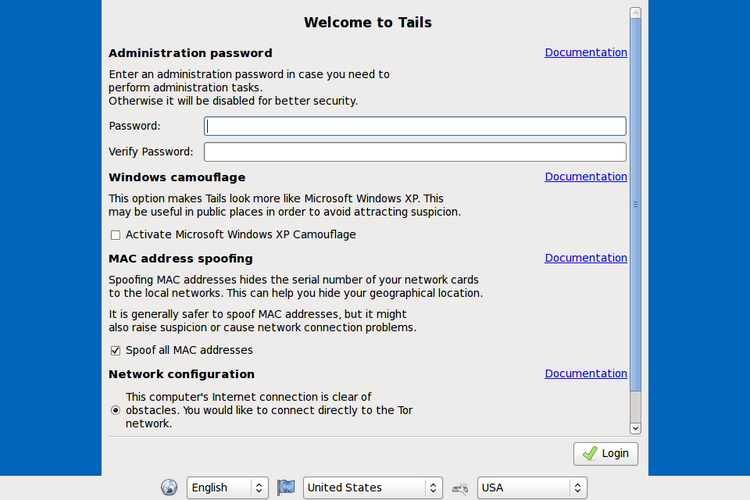

Passwort

Außerdem ist es möglich ein Administrationspasswort zu vergeben, von Haus aus verzichtet Tails vollkommen darauf. Ein nicht vorhandenes Passwort kann schließlich auch nicht geknackt werden so die dahinter stehende Sicherheitsüberlegung. Wer will darf darüber hinaus noch die Netzwerkeinstellungen manuell vornehmen oder das üblicherweise aktivierte MAC Address Spoofing abdrehen. Mit diesem wird die fix vergebene Hardwareadresse einer Netzwerkkarte gefälscht, da sie im lokalen Netzwerk leicht von Dritten ausgelesen werden kann, und sonst zur Identifizierung genutzt werden könnte. Die Möglichkeit zur Deaktivierung des MAC Address Spoofing gibt es, da dieses unter gewissen Umständen zu Problemen führen kann.

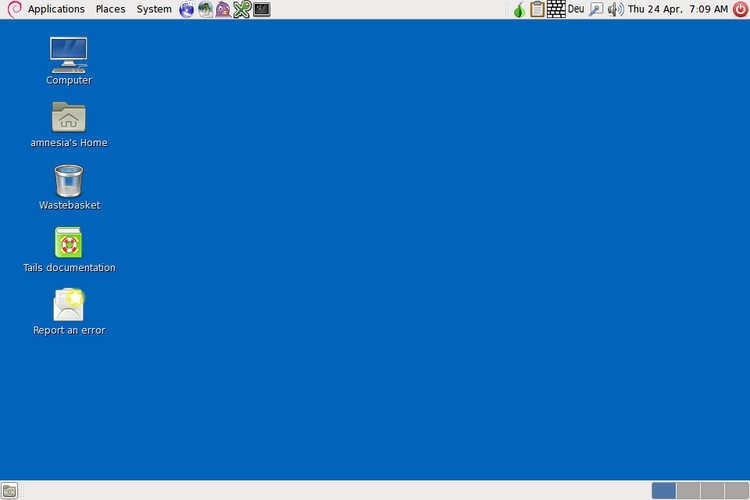

Desktop

Als Desktop kommt GNOME in der Version 2.30 zum Einsatz. Diese ist zwar nicht mehr ganz neu, hat aber den Vorteil, dass der Desktop auch problemlos mit schwächerer Hardware zusammenarbeitet. Mindestens 1 GB RAM sollten es für den Betrieb von Tails dann aber doch sein. Als Softwarebasis für Tails dient Debian 6.0.9 "Squeeze", der Linux Kernel ist in der Version 3.12 enthalten. Mit dieser Wahl hat man sich übrigens - unabsichtlich - die Heartbleed-Lücke erspart, da die mitgelieferte OpenSSL-Version nie betroffen war.

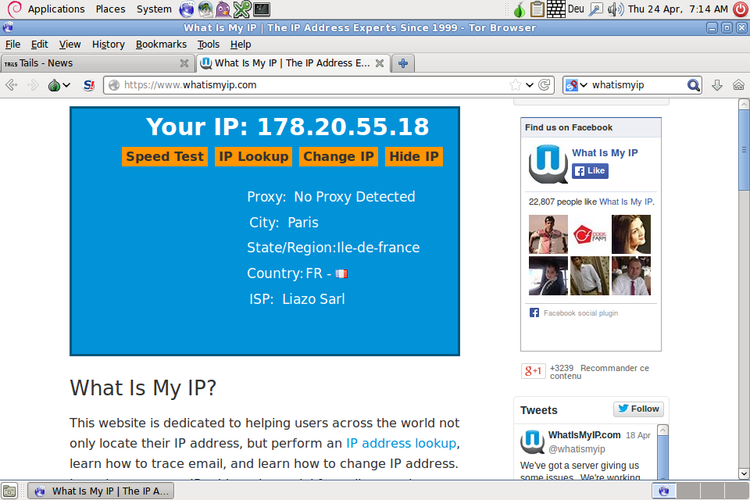

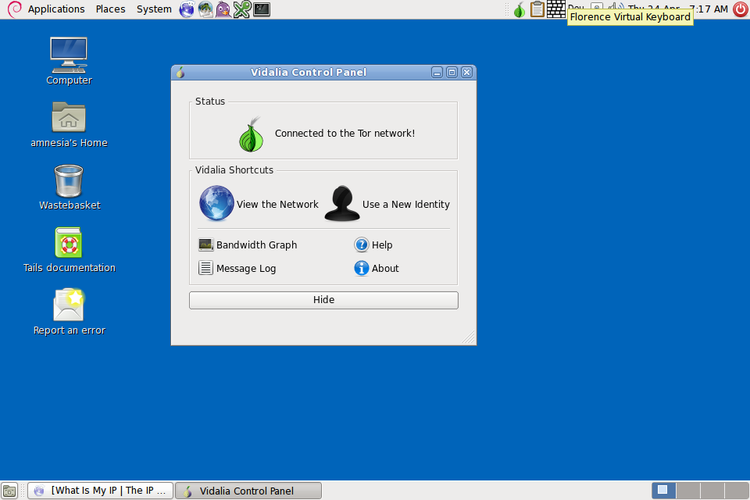

Im Zentrum steht Tor

Das System ist dabei so konfiguriert, dass sämtlicher Netzwerkverkehr automatisch mithilfe von Tor anonymisiert wird. Dieses leitet - vereinfacht gesprochen - sämtliche Anfragen über eine Vielzahl von Zwischenstationen, wodurch der Server nie sieht, wer ursprünglich dahintersteckt.

Nebeneffekte

Dieser Umweg hat natürlich auch andere Konsequenzen: So ist der Datentransfer über Tor typischerweise erheblich langsamer als bei einer direkten Internetanbindung. Auch funktioniert Tor nicht immer problemlos, einige Länder versuchen die Tor-Nutzung so gut wie möglich zu unterbinden. China ist in diesem Bestreben etwa relativ "erfolgreich".

Bridges

Mit der Version 1.0 gibt es in dieser Hinsicht eine weitere Verbesserung für Tails: So werden nun auch Tor Bridges unterstützt. Dabei handelt es sich um - geheim gehaltene und wechselnde - Zugangspunkte für das Tor-Netzwerk, deren Adressen im Fall des Falles direkt vom Tor-Projekt angefragt werden können.

Wechsel

Prinzipiell nehmen die NutzerInnen während einer aktiven Tor-Session ein gleich bleibende anonyme Identität an. Wem dies nicht ausreicht, der kann aber auch gezielt dazwischen immer wieder einmal eine neue Identität anfordern, etwa wenn zwei Aktivitäten nicht miteinander verbunden werden sollen.

Browser

Kern des Tails-Pakets ist der Tor-Browser, mit dem sich anonym im Web surfen lässt. Dabei handelt es sich um einen Ableger der von Debian gepflegten Firefox-Variante Iceweasel. Neben der Tor-Optimierung wird diese auch noch mit einer Reihe weiterer, die Privatsphäre verbessender, Plugins ausgeliefert. Darunter etwa HTTPS Everywhere, das bei Webseiten, die alternativ eine verschlüsselte Verbindung anbieten, automatisch auf diese wechselt.

NoScript

Zudem gibt es NoScript, mit dem Javascript vollständig deaktiviert werden kann, da darüber oft mehr Informationen über einen Rechner ausgelesen werden können, als über reines HTML. Freilich gilt es zu beachten, dass eine steigende Zahl von Webseiten Javascript fix voraussetzt. Wohl auch deswegen ist NoScript nicht von Haus aus aktiviert.

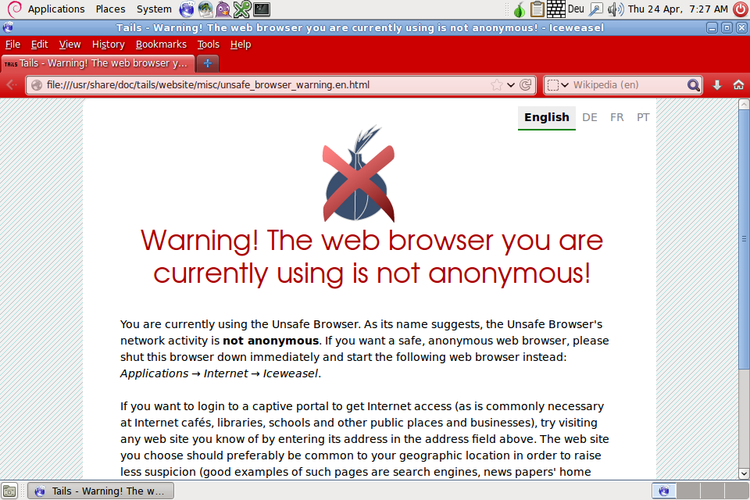

Beabsichtigt unsicher

Eine Besonderheit in der Softwareausstattung von Tails stellt der "Unsafe Browser" dar. Dieser kann nämlich eine direkte Verbindung ins Internet aufnehmen, umschifft also Tor, wovor beim Start auch eindringlich gewarnt wird. Gedacht ist dieser vor allem für Flughäfen, Hotels oder andere offene WLANs, wo gerne mal ein Login im Browser getätigt werden muss, bevor die eigentliche Internetverbindung zugelassen wird. Dies wäre mit einem reinem Tor-Setup nicht möglich. Nach dem Login kann - und sollte - man dann freilich aus Sicherheitsgründen rasch wieder in den Tor Browser wechseln.

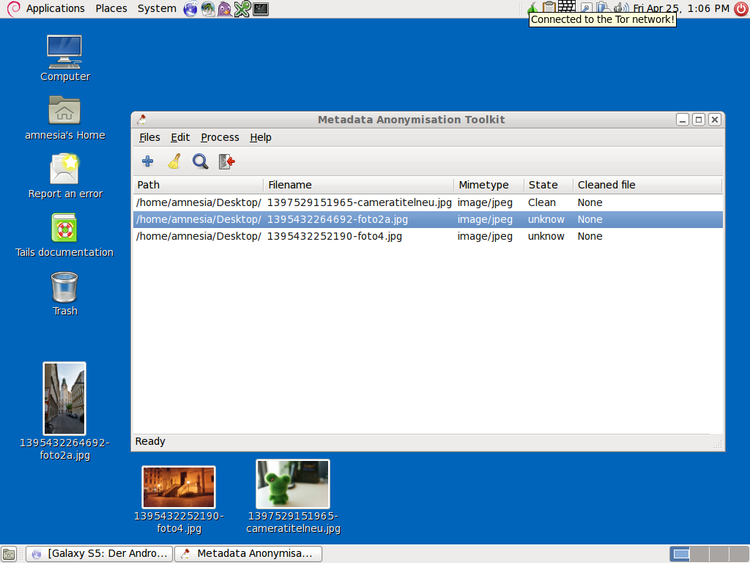

Tools

Zu den weiteren Bestandteilen von Tails gehören der Passwort Manager KeepassX sowie das Metadata Anonymisation Tookit, mit dem versteckt gespeicherte Metainformationen aus Fotos, Dokumenten oder Audiodateien entfernt werden können. Eine On-Screen-Tastatur soll die sichere Eingabe von Passwörtern in jenen Situationen ermöglichen, in denen man nicht sicher sein kann, dass die verwendete Hardwaretastatur keinen Keylogger aufweist.

PGP

Als Mail-Client gibt es Claws-Mail, das natürlich gleich mit den passenden Plugins für die Mailverschlüsselung per GPG/PGP ausgeliefert wird. Der Instant Messenger Pidigin soll dank mitgelieferter OTR-Verschlüsselung sicher stellen, dass die direkt Kommunikation wirklich privat bleibt. Mit I2P ist zudem ein Client für ein weiteres Anonymisierungsnetzwerk mit dabei.

Basics

Darüber hinaus gibt es vieles, was auch von konventionellen Linux-Distributionen her bekannt ist. Vom Videoplayer bis zur Office-Suite ist alles, was im Desktopalltag so benötigt wird, vorhanden. Mit dem Gobby Collaborative Editor kann zudem gleichzeitig mit anderen am selben Text gefeilt werden.

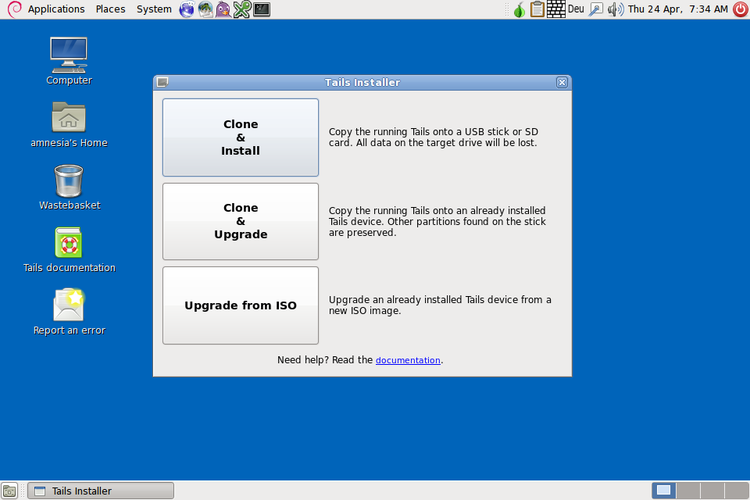

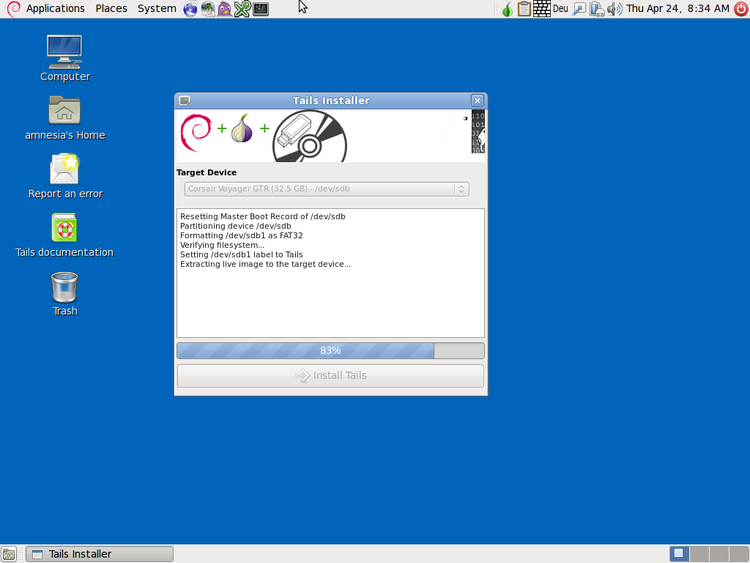

Installation

Der ebenfalls mitgeliefert Tails Installer ist dazu gedacht, das laufende System zu klonen, also etwa ein von einer Live-DVD gestartetes System auf einen USB-Stick zu packen. Zudem können hier Upgrades für vorhandene Installationen vorgenommen werden. Dass eine laufende Aktualisierung - oder das Erstellen neuer Medien - durchaus wichtig ist, hat erst vor wenigen Monaten ein sehr konkretes Beispiel verdeutlicht. Wurde doch bekannt, dass sich die NSA eine Lücke in einer älteren Version des Tor-Browsers zunutze machte, um die Identität einzelner NutzerInnen auszuforschen.

Dauerhaft

Der Umstand, dass nach einem Neustart sämtliche Daten verschwunden sind, ist zwar aus einer Sicherheitsperspektive optimal, hat aber natürlich auch so seine Probleme. Immerhin will man manchmal auch längerfristig an einzelnen Projekten arbeiten, zudem ist es etwa mühselig jedes mal wieder die Einstellungen einzelner Programme frisch vorzunehmen.

Persistent Volume

Für all jene, die Tails von USB-Stick oder SD-Karte starten bietet man denn auch eine weitere Option an: Das Anlegen einer verschlüsselten Partition, in der dann private Daten aller Art landen. Was im "Persistent Volume" abgelagert werden darf, kann in den Einstellungen einzeln festgelegt werden. Tails findet so eine Partition automatisch, und bietet beim Boot dann deren Entsperrung an. Dies bleibt allerdings optional. Wer weiß, dass die privaten Daten in der aktuellen Sitzung nicht benötigt werden, braucht sie also gleich gar nicht einbinden.

Dokumentation

Auch beim Ausschalten des Systems legt Tails besondere Sicherheitsmaßnahmen an: So wird der gesamte Hauptspeicher gelöscht, um "Cold-Boot"-Angriffe, bei denen auch noch eine Zeit nach dem Ausschalten Daten aus dem RAM wiederhergestellt werden können, zu unterbinden. All das hier Erwähnte wird übrigens auch in der sehr guten Tails-Dokumentation beschrieben, die für die Version 1.0 der Distribution neu gestaltet wurde.

Fazit

Kein Frage: Tails ist sicher nichts für jemanden, der einfach nur mal schnell die Nachrichten lesen will, dafür ist die Verwendung des Live-Systems dann doch zuviel Aufwand. Aber alle, die ab und an mit sensiblen Informationen hantieren, von MenschenrechtsaktivistInnen bis zu JournalistInnen, sollten sich das Wissen über die notwendigen Tools zum Schutz ihrer Quellen aneignen. Und hier bietet Tails das derzeit wohl am einfachsten zu nutzende Komplettpaket. (Andreas Proschofsky, derStandard.at, 29.4.2014)