Linux ist mittlerweile praktisch überall zu finden: Vom Mini-Rechner Raspberry Pi über Smartphones und Tablets bis zu Desktop, Server und Supercomputer reicht die Palette der unterstützten Plattformen. Doch Linux glänzt nicht nur mit seiner Skalierbarkeit, die Verfügbarkeit des Source Codes macht es möglich eigene Distributionen zu schneidern. Und so haben sich abseits der großen Distros längst eine Fülle von Lösungen für alle denkbaren Spezialaufgaben entwickelt. Einige der Highlights in den Bereichen, Sicherheit, Datenrettung und Administration sollen in Folge vorgestellt werden.

Live

Der Grundgedanke ist bei (fast) all den folgenden Systemen der selbe: Ein Live-System auf CD/DVD oder USB-Stick soll dann helfen, wenn sonst nichts mehr geht. Eine vorherige Installation ist meist nicht nötig, das System läuft direkt vom externen Datenträger.

Parted Magic

Ein gutes Beispiel hierfür ist Parted Magic", das seinen Schwerpunkt ganz bei Diskaufgaben setzt. Zu den Grundfunktionen gehört die Partitionierung per Parted / GParted, wobei sich je nach Dateisystem die einzelnen Partionen auch verschieben oder in ihrer Größe verändern lassen. Seine wahre Stärke spielt Parted Magic aber bei der Fülle an Tools aus, die zur Datenrettung mitgeliefert werden. Immerhin ist ein externes System immer dann besonders dringend notwendig, wenn das eigentliche Betriebssystem nicht mehr bootet.

Beschädigung

Zu den enthaltenen Programmen in diesem Bereich gehört ddrescue, das versucht die Daten blockweise auf ein anderes Medium zu übertragen und so etwa bei einer mechanischen Beschädigung des Datenträgers zu retten, was noch zu retten ist. TestDisk wiederum hilft beim Aufspüren unbeabsichtigt gelöschter Partitionen.

Wiederherstellung

Das Grub2 Restoration Tool ist für die Wiederherstellung eines beschädigten - oder versehentlich überschriebenen - Bootloaders gedacht. Dann gibt es unter anderem noch eine Disk Map, die die Belegung der Platte grafisch aufbereitet, sowie ein Tool, um den aktuellen Zustand eines Datenträgers mittels der SMART-Informationen zu checken. Auch sind diverse Tools zum sicheren Wipen einzelner Dateien oder ganzer Datenträger enthalten.

Clonezilla

Mit Clonezilla ist zudem eine freie Alternative zu kommerziellen Tools wie Norton Ghost oder der Symantec Ghost Edition enthalten. Dies kann zum Klonen ganzer Systeme genutzt werden, etwa um Backups zu erstellen, aber auch um ein fertiges System an zahlreiche Clients gleichzeitig auszuliefern. Das Klonen beschränkt sich dabei keineswegs auf Linux-Rechner, auch Windows- und Mac-Dateisysteme werden unterstützt. Wer die fortgeschrittenen Funktionen von Clonezilla nutzen will, sei allerdings auf die eigenen Live-Systeme nur für diese Software verwiesen. So gibt es etwa eine Server Edition, die für den Rollout eines Images an bis zu 40 Systeme gleichzeitig konzipiert ist.

DBAN

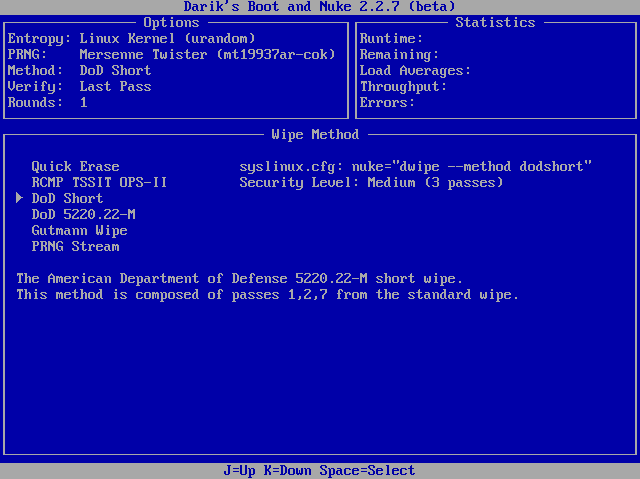

Während Parted Magic möglichst viele Einsatzmöglichkeiten abzudecken versucht, gibt es andere Distributionen, die sich lieber auf genau eine einzelne Aufgabe konzentrieren - und entsprechend wesentlich schlanker daher kommen. Als Beispiel sei hier Darik's Boot And Nuke (DBAN) genannt, ein nur 11 MByte großes Live-System. Dessen einzige Aufgabe ist es den Inhalt von Datenträgern unwiederbringlich zu löschen.

Routineaufgaben

Vor allem für jene, die öfters mal Platten austauschen, sollte solch ein Schritt zum fixen Repertoire gehören, will man verhindern, dass später Spuren der eigenen Daten wiederhergestellt werden können. DBAN macht diese Aufgabe so einfach wie nur möglich, und bootet direkt in ein Text-basiertes Interface, bei dem eigentlich nur mehr die betreffende Platte ausgewählt werden muss. Wer will kann auch noch die Zahl der Durchläufe für das Überschreiben der Daten oder den verwendeten Algorithmus auswählen.

SystemRescueCD

Großer Beliebtheit erfreut sich die SystemRescueCD, eine Art Allround-Werkzeug für SystemadministratorInnen. Auch hier sind einige der schon erwähnten Disk-Tools wie gparted aber auch partimage oder sfdisk zum Speichern und Zurückspielen der Partionierungsinformationen enthalten. Darüber hinaus gibt es Tools für andere Bereiche, etwa Memtest um den Speicher zu überprüfen, sowie einige Programme zur Netzwerkanalyse. Mithilfe von rsync lassen sich zudem entfernte Backups erstellen.

Angepasst

Besonders nett ist, dass sich relativ einfach eigens angepasste Versionen der SystemRescueCD erstellen lassen. Auf diese können dann etwa eigene Skripte gepackt werden. Sehr ähnlich in der Zielsetzung ist Grml, das noch dazu mit einigen hausgemachten Skripten kommt, etwa um die Erstellung eines USB-Bootmediums oder den Umgang mit verschlüsselten Datenträgern zu erleichtern.

Network Security Toolkit

Ganz auf Netzwerkaufgaben konzentriert sich das Network Security Toolkit (NST), hier ist wirklich so ziemlich alles mit dabei, was man sich in diesem Bereich zur Analyse und zum Monitoring wünschen könnte. Das Projekt verweist dabei selbst recht stolz darauf, dass man praktisch alles Tools der Top-125-Liste von Sectools inkludiert hat.

Highlights

Dazu gehört etwa Wireshark, mit dem der Datenstrom "live" oder auch anhand eines Log-Files nachträglich analysiert werden kann. Dabei werden hunderte Netzwerkprotokolle und Dateitypen unterstützt, für die Analyse stehen zahlreiche Filter zur Verfügung beziehungsweise können selbst angepasst werden. Mit Metasploit ist ein Framework zur Entwicklung und zum Testen von Exploits enthalten. Dabei werden hunderte solcher Exploits für bekannte Sicherheitslücken bereits mitgeliefert.

Aufgespürt

Natürlich dürfen auch andere Standard-Tools im Linux-Netzwerkbereich nicht fehlen, etwa das Intrusion-Detection-System Snort oder der "Vulnerability Scanner" Nessus. Einen besonderen Schwerpunkt legt NST auf die Geolokalisierung, so können zahlreiche geläufige Aufgaben anhand einer Erdkugel visualisiert werden. Dies gilt beispielsweise für einen Traceroute, um den Verlauf einer Netzverbindung anzuzeigen, oder auch um den Standort eines WLANs herauszufinden. Zudem gibt es einen eigenen Bandbreitenmonitor zur Überwachung des lokalen Netzwerks sowie eine Web-Oberfläche zur Fernsteuerung. Entsprechen lässt sich das NST nicht nur vom Live-Medium nutzen, sondern kann auch fix installiert werden.

Trinity

Linux-Systeme greifen aber auch gerne ihren Pendants aus der proprietären Welt unter die Arme: Ganz auf die Reparatur von Windows-Rechnern hat sich das Trinity Rescue Kit spezialisiert. Auf der Live-CD sind unter anderem ein Virenscanner sowie ein Tool zur Entdeckung von Rootkits enthalten.

Reset

Zudem lässt sich das Windows-Passwort auf diesem Weg zurücksetzen, es können temporäre Dateien aufgeräumt werden und ein Klon des Dateisystems über das Netz erstellt werden. Wer will kann sogar einen Samba- oder einen SSH-Server laufen lassen, um mit anderen Rechnern zu kommunizieren. Auch eine Undelete- sowie ein Recovery-Funktion für Windows sind mit dabei.

Tails

Ein Spezialfall im Reigen der vorgestellten Distributionen ist Tails: Geht es bei diesem doch nicht darum, Spuren im Nachhinein zu beseitigen, sondern gleich gar kein zu hinterlassen. Außerdem soll den NutzerInnen die oft mühsame Konfigurationsarbeit für Anonymisierungs- und Verschlüsselungsdienste abgenommen oder zumindest erleichtert werden. Eine nicht zuletzt angesichts der aktuellen Diskussionen über die Spitzelei des US-Geheimdienstes NSA weder hochaktuelle Thematik.

Tor

So laufen bei Tails sämtliche Verbindungen von Haus aus über das Anonymisierungsnetzwerk Tor, mittels dessen die eigene IP-Adresse verschleiert werden kann. Daten werden bei Tails - wie von einem Live-System zu erwarten - von Haus aus keine gespeichert. Ist der Rechner aus, sind also alle Tätigkeiten auch wieder vollständig verschwunden. Allerdings ist es möglich für Einstellungen einen dauerhaften Speicherplatz auf einem externen Medium einzurichten, verschlüsselt versteht sich.

Addons

Der Browser hat diverse Privacy- Erweiterungen bereits von Haus aus installiert, darunter etwa HTTPS Everywhere, NoScript oder Cookie Monster. Beim Instant Messenger bietet man gleich auch verschlüsselte Off-the-Record (OTR) Gespräche an, das Mail-Verschlüsselungs-Tool GPG darf ebenfalls nicht fehlen. Dazu kommt dann noch ein Tool um Metadaten aus allerlei Dateien zu löschen, von Bildern bis zu Dokumenten reicht die Palette. Neben dem Passwort-Manager KeePass dürfen natürlich auch diverse klassische Desktop-Programme wie OpenOffice nicht fehlen.

Kali / Backtrack

Apropos Sicherheit: Um diese zu gewährleisten ist es für SystemadminstratorInnen oft nötig die eigenen Rechner auch aktiv auf ihre Angreifbarkeit zu testen. Genau dafür ist Kali Linux gedacht, das bis vor nicht all zu langer Zeit unter dem Namen Backtrack firmierte.

Tests

Kali versammelt eine beeindruckende Fülle an Programmen aus den Bereichen "Pentration Testing" / "Exploiting". Vom bereits zuvor erwähnten Metasploit bis zu spezialisierten Angriffs-Tools für Netgear-Router oder JBoss-Server reicht die Palette. Tools zum Knacken von WLAN-Schlüssel sind ebenso mit dabei wie welche um Passwörter zu erhalten. Dazu kommen dann noch diverse Anwendungen zur Datenforensik. (Andreas Proschofsky, derStandard.at, 16.06.13)