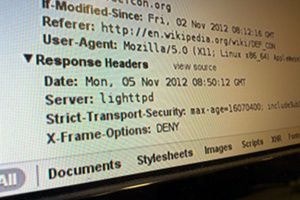

Nur wenige Seiten implementieren derzeit HSTS - noch dazu richtig, die die Page der Sicherheitskonferenz Defcon im Bild.

Nach dem Auftauchen von Tools wie "Firesheep", die zeigten, wie einfach es ist eine Verbindung zu Facebook, Twitter und Co. "abzufangen", hat sich in den letzten Jahren ein gewisser Trend zur SSL-Verschlüsselung der Kommunikation ergeben. Dass es mit der simplen Verwendung einer https-Verbindung oft aber noch nicht getan ist, zeigt nun eine neue Studie des Münchner Sicherheitsunternehmens SecureNet, wie heise.de berichtet.

Initialisierung

Darin zieht man eine beinahe schon vernichtende Bilanz: 99 Prozent aller verschlüsselten Verbindungen seien in Wirklichkeit gar nicht sicher, ließen sich über bekannte Angriffe ausspionieren. Das Problem sei, dass die anfängliche Kommunikation (die Initialisierung der Verbindung) zwischen Client und Server üblicherweise unverschlüsselt abläuft. Über eine konventionelle "Man in the Middle"-Attacke können AngreiferInnen an dieser Stelle ansetzen, und den https-Link, den der Server an den Client zurückliefert auf einen http-Link zwingen.

Trickreich

In Folge wird die (Rück-)Kommunikation also wieder unverschlüsselt durchgeführt. Das besonders Perfide dabei: Da die Kommunikation vom Client zum Server weiterhin per https läuft, bemerken die NutzerInnen - ohne Netzwerkanalyse - gar nicht, dass ihre vermeintlich sichere Verbindung in Wirklichkeit mitgelesen werden kann.

HSTS

Dieses Problem ist natürlich kein gänzlich Unbekanntes, entsprechend gibt es mit HTTP Strict Transport Security (HSTS) schon seit 2009 ein Protokoll, dass dafür sorgt, dass auch zur Initialisierung der Verbindung kein unverschlüsselter Datenverkehr mehr nötig ist. Das Problem dabei: HSTS wird derzeit nur von einem Bruchteil aller Server, die https verwenden genutzt. SecureNet spricht hier international von gerade einmal 0,5 Prozent, in Deutschland von gar nur 0,1 Prozent. Bei deutschen Banken wären etwa nur 6 von 423 Webseiten durch HSTS geschützt.

Implementation

Doch selbst bei der Implementation von HSTS gibt es immer wieder Probleme: Damit der Schutz effektiv sei, müsse die Gültigkeit es Headers - in dem die HSTS-Anweisung enthalten ist - mindestens 30 Tage betragen, so SecureNet. Dies treffe aber wiederum nicht einmal bei der Hälfte der gefundenen Seiten, die HSTS nutzen zu, so der Sicherheitsdienstleister. Teilweise laufe hier der Header schon innerhalb von wenigen Stunden ab.

Ratschläge

Zusammenfassend rät SecureNet Unternehmen dazu, ihre MitarbeiterInnen zum Einsatz von VPN-Verbindungen zu zwingen. Auch bei der Browserwahl gilt es vorsichtig zu sein, so unterstützt etwa der Internet Explorer selbst in der aktuellsten Version 10 noch kein HSTS. (red, derStandard.at, 05.11.12)