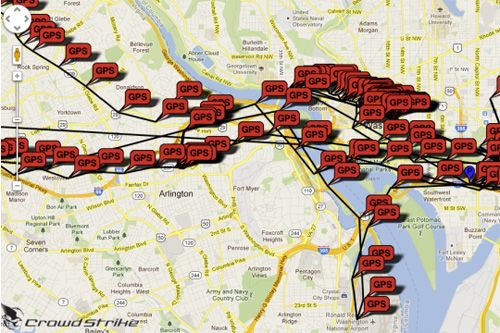

Der Screenshot zeigt das Echtzeit-Tracking eines infizierten Smartphones, mit dem blauen "P" wird der Ort markiert, an dem ein Anruf getätigt wurde.

Im Rahmen der RSA Conference 2012 haben George Kurtz und Dmitri Alperovitch die Infizierung eines Android-Smartphones 2.2 via Remote Access Tool (RAT) demonstriert. Die ehemaligen McAfee-Manager nutzten dafür einen nicht geflickten Bug im WebKit-Browser von Android und beschafften sich die Details über die Sicherheitslücke auf dem Schwarzmarkt, berichtet heise. Insgesamt 1.400 US-Dollar investierten die Forscher beim Einkauf der Komponenten. Den Zeitaufwand für die Entwicklungen und Anpassungen schätzen sie auf etwa 14.000 US-Dollar.

Stürzt ab, ein Neustart installiert eigentliche Malware

Alles startet mit einer vermeintlichen SMS vom Provider, wonach ein wichtiges Update heruntergeladen werden soll. Eine Infektion des Smartphones erfolgt, sobald der Link angeklickt wird. So halten Drive-by-Infektionen auch bei Smartphones Einzug. In weiterer Folge stürzt das Gerät ab, ein Neustart installiert dann die eigentliche Malware.

Standortdaten

Der gezeigte Schädling basiert auf dem bekannten Trojaner Nickispy, der Gespräche mitschneiden, die Smartphone-Kamera aktivieren sowie gewählte Nummern und gespeicherte SMS ausspionieren kann. Auch die Standortdaten werden an einen Server übermittelt und in Google Maps angezeigt. Die Daten lassen sich mit einem Klick auslesen.

Keine ernstzunehmende Gefahr

Eine ernstzunehmende Gefahr sei aber nicht im Verzug, relativieren Kurtz und Alperovitch schließlich. Dass Smartphones nicht mehr sicher vor Drive-by-Infektionen seien, sei nicht so schlimm, da derartige Attacken sehr zielgerichtet sind.

Dmitri Alperovitch stellte vergangene Woche seine neue Firma CrowdStrike vor, die mit 26 Millionen Dollar gefördert wird. Präsident und CEO ist George Kurtz, ehemals CTO bei McAfee. (ez, derStandard.at, 02.03.2012)