Eine Lücke im Android-Build einiger HTC-Smartphones ermöglicht es Apps, das WLAN-Passwort auszulesen.

Eine Lücke im Android-Build einiger HTC-Smartphones ermöglicht es Apps, das WLAN-Passwort auszulesen. Laut dem Sicherheitsexperten Bret Jordan, der das Leck in einem Blog-Eintrag beschreibt, könnten die Daten an einen fremden Server weitergeleitet werden.

Username und Passwort im Klartext

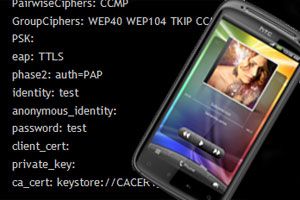

In seinem Blog erklärt Jordan, dass Apps mit den Berechtigungen android.permission.ACCESS_WIFI_STATE (zur WLAN-Nutzung) und android.permission.INTERNET unter Umständen die Netzwerkdaten der Nutzer abfragen können. Eine Anwendung müsse dafür die Eigenschaft .toString() der Klasse WifiConfiguration abrufen. Bei den meisten Android-Smartphones würden bei den so abgerufenen Daten die Felder für Passwort und Username leer bleiben. Bei den betroffenen Android-Modellen jedoch werden beide Informationen im Klartext ausgegeben.

Zielgerichtete Angriffe denkbar

Angreifen wäre es damit theoretisch möglich Usernamen, Passwort und SSID an einen fremden Server zu senden. Lässt der gewählte Netzwerkname Rückschlüsse auf den Betreiber zu, etwa in einem Unternehmen, könnte ein gezielter Angriff gestartet werden.

Betroffene Modelle

Zu den betroffenen Geräten gehören Modelle des Desire HD, Desire S, Sensation und EVO 3D, eine vollständige Liste hat Jordan im Blog veröffentlicht. Laut HTC sei die Lücke bei den meisten Geräten bereits mittels eines automatischen Updates behoben worden. Für die restlichen betroffenen Modelle werde demnächst ein manuelles Update bereitgestellt.

Keine schädlichen Apps im Android Market

Google habe den Android Code ebenfalls aktualisiert und einen Code Scan aller im Android Market erhältlichen Apps durchgeführt. Dabei seien keine Anwendungen entdeckt worden, welche die Lücke aktiv ausnutzen. Allerdings können auf Android-Smartphones auch Apps von anderen Quellen installiert werden. Ob es bereits einen Exploit gibt, ist nicht bekannt. (br)